Исследование AMR Research ключевых трендов на рынке ИТ-аутсорсинга для среднего бизнеса в 2009 году позволяет рассчитывать на увеличение количества сервисных контрактов в этом секторе уже в ближайшие полгода. В первую очередь активность распространится на заказную разработку ПО, хостинг и поддержку ИТ-инфраструктуры – те сферы деятельности, на которые собственных технических ресурсов у таких предприятий не хватает. С началом рецессии интерес к ИТ-аутсорсингу со стороны среднего бизнеса несколько снизился, отмечают в AMR Research, однако последнее исследование выявило здесь намечающееся оживление. Аналитики проводили опрос в мае-июне 2009 г. и привлекли 700 компаний среднего бизнеса (т.е. компании с доходом в диапазоне от 750 млн до 3 млрд долл.).

Если ранее эта группа предприятий, в отличие от крупных холдинговых тран

...

Читать дальше »

|

Клавиатуры Apple оснащаются 256 байтами памяти RAM и 8 кб флеш-памяти. Благодаря этому злоумышленники могут разместить в свободной части памяти устройства ввода собственный код. О данной проблеме рассказал KChen на хакерской конференции Black Hat. Клавиатуры Apple оснащаются 256 байтами памяти RAM и 8 кб флеш-памяти. Благодаря этому злоумышленники могут разместить в свободной части памяти устройства ввода собственный код. О данной проблеме рассказал KChen на хакерской конференции Black Hat.

Суть продемонстрированной атаки сводится к модификации «прошивки» клавиатуры. Осуществить эту процедуру можно двумя способами: имея прямой физический доступ к компьютеру или через ранее внедренный руткит. KChen утверждает, что киберпреступники могут прописать в памяти клавиатуры вредоносный код для перехвата вводимых данных. Кроме того, имеется возможность отключения отдельных кнопок и даже вывода клавиатуры из строя.

|

Эксперт в области информационной безопасности Чарли Миллер продемонстрировал на конференции Black Hat взлом смартфона посредством отправки на него SMS-сообщения, содержащего команды управления. Хотя ранее в связи таким взломом речь шла только об iPhone, другие телефоны также могут быть уязвимыми к аналогичным атакам. Эксперт в области информационной безопасности Чарли Миллер продемонстрировал на конференции Black Hat взлом смартфона посредством отправки на него SMS-сообщения, содержащего команды управления. Хотя ранее в связи таким взломом речь шла только об iPhone, другие телефоны также могут быть уязвимыми к аналогичным атакам.

"Эта проблема является системной, — говорит Миллер. — Она связана с тем фактом, что телефоны должны принимать текстовые сообщения и что они всегда должны обрабатывать данные, которые с ними поступают".

Уязвимость позволяет злоумышленнику протолкнуть на смартфон любой исполняемый код. Журналистка CNET News Элинор Миллз убедилась в этом на практике: пока она брала интервью у Миллера, его напарник Коллин Муллинер отправил на её iPhone сообщение, которое вырубило аппарат. Через несколько секунд тот проявил признаки жизни

...

Читать дальше »

|

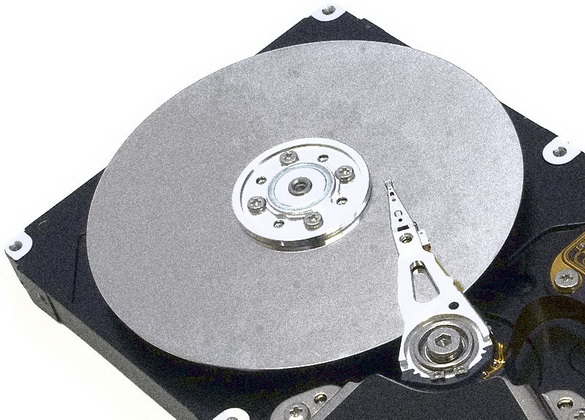

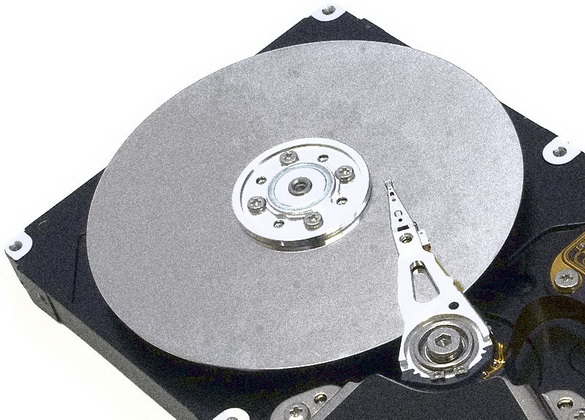

Исследователи из института Лейбница в Дрездене заявляют, что они изобрели способ записи, который позволит увеличить емкость современных жестких дисков в 1000 раз. Пока разработка представлена только в теоретическом виде. Исследователи из института Лейбница в Дрездене заявляют, что они изобрели способ записи, который позволит увеличить емкость современных жестких дисков в 1000 раз. Пока разработка представлена только в теоретическом виде.

Ученые, возглавляемые Руйчжуаном Сяо (Ruijuan Xiao), рассказали о новом способе формирования кобальтовых частиц, которые используются в качестве носителей для магнитной записи на винчестере. Он заключается в том, что молекулы кобальта связываются с кольцом углерода. Кобальт из всех ферромагнитных элементов обладает самым высоким уровнем энергии магнитной анизотропии (MAE).

Энергия магнитной анизотропии связана с тем, насколько легко поменять направленность магнитного поля. На сегодня в high-end жестких дисках ко

...

Читать дальше »

|

На протяжении тридцати лет отрасль ПК относилась к закону Мура с религиозным благоговением. Его непреложная заповедь – "число транзисторов на микросхеме каждые полтора года удваивается" – породила завидную бизнес-модель, заставлявшую пользователей каждые несколько лет покупать новые и более мощные ПК. На протяжении тридцати лет отрасль ПК относилась к закону Мура с религиозным благоговением. Его непреложная заповедь – "число транзисторов на микросхеме каждые полтора года удваивается" – породила завидную бизнес-модель, заставлявшую пользователей каждые несколько лет покупать новые и более мощные ПК.

"Евангелие от Мура" также вынуждало инженеров Intel долгие годы совершать чудеса миниатюризации. Их последнее достижение, четырехъядерный центральный процессор Itanium Tukwila, содержащий 2 млрд транзисторов, планируется к выпуску во второй половине этого года.

По странному совпадению имен

...

Читать дальше »

|

Microsoft сегодня опубликовала шестой выпуск отчета Security Intelligence Report, данный отчет публикуется корпорацией дважды в год и отражает ситуацию, связанную с ИТ-угрозами за последние 6 месяцев. Главный вывод сегодняшнего отчета заключается в следующем: в сети происходит взрывной рост шпионского программного обеспечения, а основная причина масштабных утечек данных - похищение носителей информации (жесткие диски, ноутбуки, компьютеры). В корпорации утверждают, что во втором полугодии 2008 года в пиковые моменты доли спама в общем потоке электронных писем доходили до 97%. В спамовых письмах рекламировались, как правило, лекарственные препараты или товары общего пользования, частенько в спаме в качестве вложений фигурировали и злонамеренные коды. В отчете также отмечается, что из каждой 1000 компьютеров, работающих в данный момент в разных странах, 8,6

...

Читать дальше »

|

Исследователи из Техасского университета утверждают, что анонимность, которую предоставляют пользователям социальные сети, зачастую таковой не является. Несмотря на отсутствие идентифицирующих данных (таких как имена, адреса и т.п.), пользователей "выдаёт" сама структура взаимосвязей между ними. Исследователи из Техасского университета утверждают, что анонимность, которую предоставляют пользователям социальные сети, зачастую таковой не является. Несмотря на отсутствие идентифицирующих данных (таких как имена, адреса и т.п.), пользователей "выдаёт" сама структура взаимосвязей между ними.

Свою методику кандидат наук Арвинд Нарайянан (Arvind Narayanan) и его куратор Виталий Шматиков (Vitaly Shmatikov), описывают в работе "Деанонимизация социальных сетей". Суть методики заключается в следующем.

Имеется некая социальная сеть анонимных пользователей и имеется другая сеть, пользователи которой легко идентифицируются. Между пользователями обеих сетей существуют связи, которые также доступны сторонним наблюдателям. Имея в распоряжении лишь эти данные, Нарайянан и Шматиков могут вычислить интернетчиков, которые являются участник

...

Читать дальше »

|

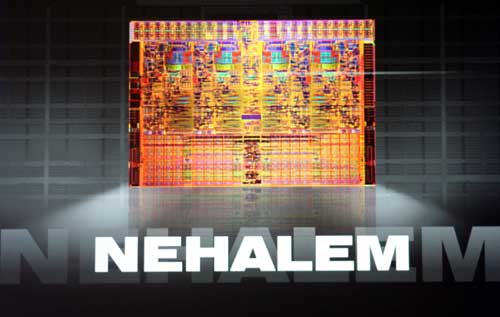

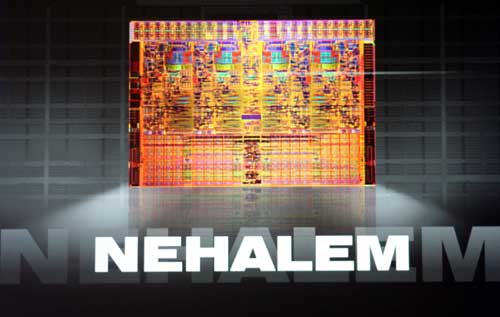

Корпорация Intel официально сообщила о выпуске на рынок новых процессоров Xeon 5500, являющихся серверной реализацией ранее выпущенных на десктопный рынок процессоров Core i7. Первые более или менее официальные детали о данных процессорах появились почти год назад, а свои разработки на базе новинок ведущие мировые производители анонсировать начали почти месяц назад. Корпорация Intel официально сообщила о выпуске на рынок новых процессоров Xeon 5500, являющихся серверной реализацией ранее выпущенных на десктопный рынок процессоров Core i7. Первые более или менее официальные детали о данных процессорах появились почти год назад, а свои разработки на базе новинок ведущие мировые производители анонсировать начали почти месяц назад.

Первой была Apple, сообщившая о выпуске новых рабочих станций MacPro на базе процессоров Xeon 5500 (Nehalem EP), позже последовала Lenovo, представившая свои профессиональные станции также на базе этих процессоров. На прошлой неделе компания Dell сообщила о выпуске новой линейки своего серверного оборудования на базе Nehalem. Сегодня к группе этих компаний присоединились и мировые гиганты - IBM и Hewlett-Packard, которые сообщили о выпуске новых серверов System X и ProLiant соответств

...

Читать дальше »

|

Разработчики из компании Inverse Path в рамках конференции CanSecWest представили свою новую разработку - лазерный клавиатурный сниффер. Устройство, собранное буквально из подручных компонентов, при помощи лазерного луча способно анализировать клавиатурные вибрации и через электрические сигналы определять, какие именно клавиши нажимает пользователь. Разработчики из компании Inverse Path в рамках конференции CanSecWest представили свою новую разработку - лазерный клавиатурный сниффер. Устройство, собранное буквально из подручных компонентов, при помощи лазерного луча способно анализировать клавиатурные вибрации и через электрические сигналы определять, какие именно клавиши нажимает пользователь.

В Inverse Path говорят, что разработка устройства стоила им около 80 долларов, но полученный гаджет позволяет "подсматривать" что именно человек набирает на клавиатуре с расстояния до 30 метров. Перехватывать электрические колебания система способна почти со всех современных клавиатур, в том числе и встроенных клавиатур от ноутбуков.

Представители Inverse Path Андреа Баризани и Даниель Бьянко называют созданное устройство "лазерным микрофоном". Оно состоит из обычного излучателя,

...

Читать дальше »

|

В сложившейся экономической ситуации мы привыкли слышать, как очередной банк сокращает своих сотрудников и обращается в аутсорсинговые компании для разработки программного обеспечения. В сложившейся экономической ситуации мы привыкли слышать, как очередной банк сокращает своих сотрудников и обращается в аутсорсинговые компании для разработки программного обеспечения.

Основной вопрос, усиливает эта практика риск получения тайминговой бомбы, прошитых учетных записей или просто бекдоров, скрытых собственными разработчиками.

Интересный фрагмент кода, обнаруженный Ваней Сватчером (Vanja Svajcer) из Sophos подтверждает наши опасения.

Поскольку до конца неизвестно (отсутствуют доказательства), как этот код попал в банкомат, мы можем предположить, что это сделал человек, знающий архитектуру и имеющий физический доступ к аппаратному и программному обеспечению Diebold ATM. Привилегированный инсайдер, который либо хотел обеспечить страховку на «черный день», имея неограниченный доступ к наличным, л

...

Читать дальше »

|

|

Исследование AMR Research ключевых трендов на рынке ИТ-аутсорсинга для среднего бизнеса в 2009 году позволяет рассчитывать на увеличение количества сервисных контрактов в этом секторе уже в ближайшие полгода. В первую очередь активность распространится на заказную разработку ПО, хостинг и поддержку ИТ-инфраструктуры – те сферы деятельности, на которые собственных технических ресурсов у таких предприятий не хватает.

Исследование AMR Research ключевых трендов на рынке ИТ-аутсорсинга для среднего бизнеса в 2009 году позволяет рассчитывать на увеличение количества сервисных контрактов в этом секторе уже в ближайшие полгода. В первую очередь активность распространится на заказную разработку ПО, хостинг и поддержку ИТ-инфраструктуры – те сферы деятельности, на которые собственных технических ресурсов у таких предприятий не хватает. Клавиатуры Apple оснащаются 256 байтами памяти RAM и 8 кб флеш-памяти. Благодаря этому злоумышленники могут разместить в свободной части памяти устройства ввода собственный код. О данной проблеме рассказал KChen на хакерской конференции Black Hat.

Клавиатуры Apple оснащаются 256 байтами памяти RAM и 8 кб флеш-памяти. Благодаря этому злоумышленники могут разместить в свободной части памяти устройства ввода собственный код. О данной проблеме рассказал KChen на хакерской конференции Black Hat.  Эксперт в области информационной безопасности Чарли Миллер продемонстрировал на конференции Black Hat взлом смартфона посредством отправки на него SMS-сообщения, содержащего команды управления. Хотя ранее в связи таким взломом речь шла только об iPhone, другие телефоны также могут быть уязвимыми к аналогичным атакам.

Эксперт в области информационной безопасности Чарли Миллер продемонстрировал на конференции Black Hat взлом смартфона посредством отправки на него SMS-сообщения, содержащего команды управления. Хотя ранее в связи таким взломом речь шла только об iPhone, другие телефоны также могут быть уязвимыми к аналогичным атакам.  Исследователи из института Лейбница в Дрездене заявляют, что они изобрели способ записи, который позволит увеличить емкость современных жестких дисков в 1000 раз. Пока разработка представлена только в теоретическом виде.

Исследователи из института Лейбница в Дрездене заявляют, что они изобрели способ записи, который позволит увеличить емкость современных жестких дисков в 1000 раз. Пока разработка представлена только в теоретическом виде.  На протяжении тридцати лет отрасль ПК относилась к закону

На протяжении тридцати лет отрасль ПК относилась к закону  Microsoft сегодня опубликовала шестой выпуск отчета Security Intelligence Report, данный отчет публикуется корпорацией дважды в год и отражает ситуацию, связанную с ИТ-угрозами за последние 6 месяцев. Главный вывод сегодняшнего отчета заключается в следующем: в сети происходит взрывной рост шпионского программного обеспечения, а основная причина масштабных утечек данных - похищение носителей информации (жесткие диски, ноутбуки, компьютеры).

Microsoft сегодня опубликовала шестой выпуск отчета Security Intelligence Report, данный отчет публикуется корпорацией дважды в год и отражает ситуацию, связанную с ИТ-угрозами за последние 6 месяцев. Главный вывод сегодняшнего отчета заключается в следующем: в сети происходит взрывной рост шпионского программного обеспечения, а основная причина масштабных утечек данных - похищение носителей информации (жесткие диски, ноутбуки, компьютеры). Исследователи из Техасского университета утверждают, что анонимность, которую предоставляют пользователям социальные сети, зачастую таковой не является. Несмотря на отсутствие идентифицирующих данных (таких как имена, адреса и т.п.), пользователей "выдаёт" сама структура взаимосвязей между ними.

Исследователи из Техасского университета утверждают, что анонимность, которую предоставляют пользователям социальные сети, зачастую таковой не является. Несмотря на отсутствие идентифицирующих данных (таких как имена, адреса и т.п.), пользователей "выдаёт" сама структура взаимосвязей между ними.  Корпорация Intel официально сообщила о выпуске на рынок новых процессоров Xeon 5500, являющихся серверной реализацией ранее выпущенных на десктопный рынок процессоров Core i7. Первые более или менее официальные детали о данных процессорах появились почти год назад, а свои разработки на базе новинок ведущие мировые производители анонсировать начали почти месяц назад.

Корпорация Intel официально сообщила о выпуске на рынок новых процессоров Xeon 5500, являющихся серверной реализацией ранее выпущенных на десктопный рынок процессоров Core i7. Первые более или менее официальные детали о данных процессорах появились почти год назад, а свои разработки на базе новинок ведущие мировые производители анонсировать начали почти месяц назад. Разработчики из компании Inverse Path в рамках конференции CanSecWest представили свою новую разработку - лазерный клавиатурный сниффер. Устройство, собранное буквально из подручных компонентов, при помощи лазерного луча способно анализировать клавиатурные вибрации и через электрические сигналы определять, какие именно клавиши нажимает пользователь.

Разработчики из компании Inverse Path в рамках конференции CanSecWest представили свою новую разработку - лазерный клавиатурный сниффер. Устройство, собранное буквально из подручных компонентов, при помощи лазерного луча способно анализировать клавиатурные вибрации и через электрические сигналы определять, какие именно клавиши нажимает пользователь. В сложившейся экономической ситуации мы привыкли слышать, как очередной банк сокращает своих сотрудников и обращается в аутсорсинговые компании для разработки программного обеспечения.

В сложившейся экономической ситуации мы привыкли слышать, как очередной банк сокращает своих сотрудников и обращается в аутсорсинговые компании для разработки программного обеспечения.